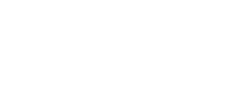

Sie möchten Ihre sensiblen Daten vor unbefugtem Zugriff schützen? Windows 11 BitLocker einrichten ist die professionelle Lösung zur Festplattenverschlüsselung, die bereits in Ihr Betriebssystem integriert ist. In dieser detaillierten Schritt-für-Schritt-Anleitung zeigen wir Ihnen, wie Sie BitLocker unter Windows 11 aktivieren, konfigurieren und optimal verwalten können.

Die BitLocker-Verschlüsselung bietet militärische Sicherheitsstandards und schützt Ihre Festplatten mit modernster AES-256-Bit-Technologie. Ob auf dem Laptop, Desktop-PC oder externen Laufwerken – mit dieser Anleitung gelingt Ihnen die sichere Einrichtung in wenigen Minuten.

Was ist BitLocker und warum sollten Sie es verwenden?

BitLocker Drive Encryption ist Microsofts integrierte Verschlüsselungstechnologie für Windows-Betriebssysteme. Die Software verschlüsselt Ihre gesamte Festplatte oder einzelne Partitionen und macht Ihre Daten für Unbefugte unlesbar.

Die wichtigsten Vorteile der BitLocker-Verschlüsselung:

Maximaler Datenschutz: Selbst wenn jemand Ihre Festplatte physisch entwendet, bleiben alle Daten verschlüsselt und unzugänglich. Dies ist besonders wichtig für mobile Geräte wie Notebooks, die leicht verloren gehen oder gestohlen werden können.

Nahtlose Integration: Die BitLocker-Funktion ist direkt in Windows 11 Pro, Enterprise und Education integriert. Sie arbeitet im Hintergrund ohne spürbare Performance-Einbußen auf modernen Systemen mit TPM 2.0.

Mehrstufige Authentifizierung: Sie können zwischen verschiedenen Entsperrmethoden wählen – vom TPM-Chip über PIN-Eingaben bis hin zu USB-Schlüsseln. Diese Flexibilität ermöglicht individuell angepasste Sicherheitskonzepte.

Compliance-Konformität: Viele Datenschutzrichtlinien und Compliance-Standards wie DSGVO oder HIPAA erfordern eine Festplattenverschlüsselung. Mit BitLocker erfüllen Sie diese Anforderungen mühelos.

Die Verschlüsselung erfolgt transparent während Sie arbeiten. Einmal eingerichtet, merken Sie im Alltag nichts von der aktiven BitLocker-Sicherheit – außer dem beruhigenden Gefühl, dass Ihre Daten geschützt sind.

Systemvoraussetzungen: Kann Ihr PC BitLocker nutzen?

Bevor Sie mit der Einrichtung beginnen, prüfen Sie, ob Ihr System die notwendigen Voraussetzungen erfüllt. Windows 11 BitLocker stellt spezifische Anforderungen an Hardware und Softwareversion.

Benötigte Windows-Version für BitLocker

BitLocker ist ausschließlich in folgenden Windows 11-Editionen verfügbar:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 11 Education

Nutzer von Windows 11 Home haben standardmäßig keinen Zugriff auf die vollständige BitLocker-Funktion. Allerdings bietet Microsoft für Home-Editionen die vereinfachte „Geräteverschlüsselung“ an, die ähnliche Basisfunktionen bereitstellt.

Um Ihre Windows-Version zu überprüfen, drücken Sie Windows-Taste + R, geben Sie winver ein und klicken auf OK. Im erscheinenden Fenster sehen Sie Ihre genaue Windows-Edition.

Hardware-Anforderungen für BitLocker unter Windows 11

TPM 2.0 (Trusted Platform Module): Dies ist eine Sicherheits-Hardware-Komponente, die auf dem Motherboard integriert ist. Windows 11 erfordert ohnehin TPM 2.0 für die Installation, sodass moderne Systeme diese Voraussetzung erfüllen.

UEFI-Firmware: Ihr Computer sollte im UEFI-Modus starten, nicht im veralteten Legacy-BIOS-Modus. Dies ist bei allen modernen Windows 11-Installationen der Standard.

Ausreichender Speicherplatz: Für die Verschlüsselung benötigen Sie mindestens 20 GB freien Speicherplatz auf dem Systemlaufwerk.

Administrator-Rechte: Sie müssen als Administrator angemeldet sein, um BitLocker aktivieren zu können.

So überprüfen Sie Ihr TPM 2.0

Drücken Sie Windows-Taste + R, geben Sie tpm.msc ein und bestätigen Sie mit Enter. Das TPM-Verwaltungsfenster öffnet sich und zeigt Ihnen den Status und die Version Ihres TPM-Chips an.

Falls Sie kein TPM haben, können Sie BitLocker dennoch nutzen – allerdings müssen Sie dann alternative Entsperrmethoden wie USB-Sticks oder Passwörter verwenden, was weniger komfortabel ist.

Weitere Informationen zu Windows-Sicherheitsfunktionen finden Sie auf Microsoft Learn.

BitLocker unter Windows 11 einrichten: Schritt-für-Schritt-Anleitung

Jetzt beginnen wir mit der praktischen Einrichtung. Folgen Sie dieser detaillierten Anleitung, um BitLocker erfolgreich zu aktivieren und Ihre Festplatte zu verschlüsseln.

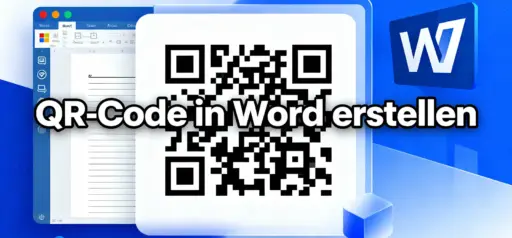

Schritt 1: Systemsteuerung öffnen und BitLocker aufrufen

Öffnen Sie die klassische Systemsteuerung über die Windows-Suche. Geben Sie dazu „Systemsteuerung“ in die Suchleiste der Taskleiste ein und klicken Sie auf das entsprechende Ergebnis.

In der Systemsteuerung wählen Sie die Kategorie „System und Sicherheit“ aus. Hier finden Sie den Eintrag „BitLocker-Laufwerkverschlüsselung„. Klicken Sie darauf, um das BitLocker-Verwaltungsfenster zu öffnen.

Alternativ können Sie auch direkt control /name Microsoft.BitLockerDriveEncryption in das Ausführen-Fenster (Windows-Taste + R) eingeben.

Schritt 2: BitLocker aktivieren für Ihr Systemlaufwerk

Im BitLocker-Verwaltungsfenster sehen Sie alle verfügbaren Laufwerke Ihres Computers. Ihr Systemlaufwerk (normalerweise C:) wird ganz oben angezeigt.

Klicken Sie neben dem Laufwerk, das Sie verschlüsseln möchten, auf „BitLocker aktivieren„. Windows beginnt nun mit der Systemüberprüfung, um sicherzustellen, dass alle Voraussetzungen erfüllt sind.

Falls Ihr TPM-Chip noch nicht initialisiert ist, werden Sie aufgefordert, den Computer neu zu starten. Folgen Sie den Anweisungen auf dem Bildschirm. Der Neustart ist notwendig, damit das TPM ordnungsgemäß konfiguriert werden kann.

Schritt 3: Entsperrmethode für BitLocker auswählen

Nach der Überprüfung fordert Sie Windows 11 auf, eine Entsperrmethode zu wählen. Sie haben folgende Optionen:

TPM verwenden: Dies ist die komfortabelste Methode. Das integrierte TPM 2.0 entsperrt Ihr Laufwerk automatisch beim Systemstart. Sie müssen nichts weiter tun. Diese Methode bietet jedoch weniger Schutz gegen sogenannte „Evil Maid“-Angriffe, bei denen jemand physischen Zugriff auf Ihren eingeschalteten Computer hat.

TPM mit PIN verwenden: Eine ausgewogenere Lösung. Beim Systemstart müssen Sie zusätzlich zum TPM eine PIN eingeben. Die PIN sollte mindestens 8 Zeichen lang sein und darf keine persönlichen Informationen enthalten. Diese Methode kombiniert Komfort mit erhöhter Sicherheit.

TPM mit USB-Schlüssel verwenden: Sie benötigen einen USB-Stick als physischen Schlüssel. Ohne diesen Stick kann das System nicht gestartet werden. Bewahren Sie den USB-Stick an einem sicheren Ort auf.

Nur Passwort verwenden: Falls Sie kein TPM haben, können Sie ein starkes Passwort als einzige Sicherheitsmaßnahme verwenden. Das Passwort muss bei jedem Systemstart eingegeben werden.

Für die meisten Benutzer empfehlen wir „TPM mit PIN“ – diese Kombination bietet optimale Sicherheit bei akzeptablem Komfort.

Schritt 4: Wiederherstellungsschlüssel sichern – Kritisch wichtig!

Dies ist der wichtigste Schritt der gesamten BitLocker-Einrichtung. Der Wiederherstellungsschlüssel ist Ihre Notfall-Zugangsmöglichkeit, falls Sie Ihre PIN vergessen oder das TPM beschädigt wird.

Windows 11 bietet mehrere Speicheroptionen für den Wiederherstellungsschlüssel:

In Microsoft-Konto speichern: Der Schlüssel wird automatisch in der Cloud gesichert. Sie können ihn jederzeit über https://account.microsoft.com/devices/recoverykey abrufen. Dies ist die sicherste und bequemste Methode für Privatanwender.

In Datei speichern: Der Schlüssel wird als Textdatei auf einem externen Laufwerk oder Netzwerkspeicher gespeichert. Bewahren Sie diese Datei niemals auf dem verschlüsselten Laufwerk selbst auf – das wäre sinnlos.

Ausdrucken: Sie erhalten ein physisches Dokument mit dem Schlüssel. Bewahren Sie diesen Ausdruck an einem sicheren, feuerfesten Ort auf.

Wichtiger Hinweis: Speichern Sie den Wiederherstellungsschlüssel an mindestens zwei verschiedenen Orten. Ohne diesen Schlüssel sind Ihre Daten bei Problemen unwiederbringlich verloren.

Schritt 5: Verschlüsselungsbereich festlegen

Windows 11 fragt Sie, ob Sie nur den belegten Speicherplatz oder das gesamte Laufwerk verschlüsseln möchten.

Nur belegten Speicherplatz verschlüsseln: Diese Option ist schneller und eignet sich für neue Computer oder frisch installierte Systeme. Die Verschlüsselung dauert nur wenige Minuten, da nur die tatsächlich genutzten Bereiche verschlüsselt werden.

Gesamtes Laufwerk verschlüsseln: Diese Option ist sicherer für bereits genutzte Computer, da auch gelöschte Dateien verschlüsselt werden. Der Prozess dauert deutlich länger – abhängig von der Laufwerksgröße mehrere Stunden.

Für maximale Sicherheit empfehlen wir die vollständige Laufwerksverschlüsselung, besonders wenn Sie das System bereits längere Zeit nutzen.

Schritt 6: Verschlüsselungsmodus auswählen

Sie können zwischen zwei Verschlüsselungsmodi wählen:

Neuer Verschlüsselungsmodus: Verwendet XTS-AES und bietet bessere Leistung auf modernen Systemen. Empfohlen für Laufwerke, die nicht mit älteren Windows-Versionen kompatibel sein müssen.

Kompatibler Modus: Verwendet AES-CBC und ist kompatibel mit Windows 10 Version 1511 und älter. Wählen Sie diese Option nur, wenn Sie das Laufwerk mit älteren Systemen nutzen müssen.

Für die meisten Anwender ist der neue Verschlüsselungsmodus die richtige Wahl.

Schritt 7: Verschlüsselung starten und abschließen

Nachdem Sie alle Einstellungen vorgenommen haben, klicken Sie auf „Verschlüsselung starten“. BitLocker beginnt nun mit der Arbeit.

Während des Verschlüsselungsprozesses können Sie Ihren Computer normal weiternutzen. Die Performance kann während der Verschlüsselung leicht beeinträchtigt sein, besonders bei älteren Systemen.

Ein Fortschrittsbalken zeigt Ihnen den aktuellen Status an. Bei der Verschlüsselung eines 500 GB Laufwerks mit vielen Daten sollten Sie mit 2-4 Stunden Dauer rechnen.

Nach Abschluss der Verschlüsselung erscheint ein gelbes Schloss-Symbol neben dem Laufwerk in der BitLocker-Verwaltung. Ihr System ist nun vollständig geschützt.

Weitere Sicherheitstipps für Windows finden Sie auf winpower.de.

BitLocker für externe Laufwerke einrichten – USB-Sticks und externe Festplatten schützen

BitLocker To Go ist die spezielle Funktion zur Verschlüsselung von Wechselmedien. Sie schützt USB-Sticks, externe Festplatten und andere portable Speichermedien mit derselben AES-256-Bit-Verschlüsselung.

Externe Festplatte mit BitLocker verschlüsseln

Schließen Sie Ihr externes Laufwerk an den Computer an und warten Sie, bis es im Datei-Explorer erscheint. Öffnen Sie dann die BitLocker-Laufwerkverschlüsselung über die Systemsteuerung.

Im Abschnitt „BitLocker To Go“ werden alle angeschlossenen Wechselmedien angezeigt. Klicken Sie neben dem gewünschten Laufwerk auf „BitLocker aktivieren„.

Da externe Laufwerke kein TPM nutzen können, müssen Sie ein Passwort festlegen. Wählen Sie ein starkes Passwort mit mindestens 12 Zeichen, bestehend aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen.

Speichern Sie auch hier den Wiederherstellungsschlüssel an einem sicheren Ort – idealerweise in Ihrem Microsoft-Konto oder als ausgedrucktes Dokument.

Nach der Verschlüsselung wird das externe Laufwerk auf jedem Computer, an den Sie es anschließen, automatisch nach dem Passwort fragen. Erst nach korrekter Eingabe werden die Dateien zugänglich.

Verschlüsseltes USB-Laufwerk auf anderen Computern verwenden

Ein großer Vorteil von BitLocker To Go: Sie können verschlüsselte externe Laufwerke an jeden Windows-Computer anschließen – auch an Systeme mit Windows 10 oder Windows 11 Home.

Beim ersten Anschluss erscheint automatisch ein Entsperr-Dialog. Geben Sie Ihr Passwort ein, und das Laufwerk wird gemountet. Auf dem neuen Computer müssen Sie BitLocker nicht selbst installiert haben – die Entsperrfunktion ist in allen Windows-Versionen enthalten.

Für Mac-Computer benötigen Sie spezielle Drittanbieter-Software, da macOS BitLocker nicht nativ unterstützt.

BitLocker verwalten und Einstellungen anpassen

Nach der erfolgreichen Einrichtung sollten Sie die BitLocker-Verwaltung kennenlernen, um Ihre Verschlüsselung optimal zu nutzen.

BitLocker-Status überprüfen

Öffnen Sie jederzeit die BitLocker-Laufwerkverschlüsselung in der Systemsteuerung, um den Status all Ihrer Laufwerke einzusehen. Ein geschlossenes gelbes Schloss zeigt aktive Verschlüsselung an.

Im Datei-Explorer erkennen Sie verschlüsselte Laufwerke ebenfalls am Schloss-Symbol neben dem Laufwerksbuchstaben.

PIN oder Passwort für BitLocker ändern

Möchten Sie Ihre BitLocker-PIN aus Sicherheitsgründen regelmäßig ändern? Öffnen Sie die BitLocker-Verwaltung und klicken Sie neben dem verschlüsselten Laufwerk auf „PIN ändern“ oder „Passwort ändern“.

Geben Sie zunächst Ihre alte PIN ein, dann zweimal die neue PIN zur Bestätigung. Die Änderung wird sofort wirksam – ein Neustart ist nicht erforderlich.

Experten empfehlen, Ihre BitLocker-PIN mindestens alle 6 Monate zu ändern, besonders bei geschäftlich genutzten Geräten.

Wiederherstellungsschlüssel nachträglich sichern

Sie haben vergessen, den Wiederherstellungsschlüssel zu speichern? Kein Problem. Öffnen Sie die BitLocker-Verwaltung und klicken Sie auf „Wiederherstellungsschlüssel sichern“.

Wählen Sie eine der Speicheroptionen (Microsoft-Konto, Datei, Ausdruck), um den Schlüssel nachträglich zu sichern. Dies funktioniert nur, solange Sie Zugriff auf das System haben.

Sie können auch über die PowerShell Ihren Schlüssel abrufen. Öffnen Sie PowerShell als Administrator und geben Sie folgenden Befehl ein:

(Get-BitLockerVolume -MountPoint "C:").KeyProtector

Dieser Befehl zeigt alle Wiederherstellungsschlüssel für das Laufwerk C: an.

BitLocker temporär deaktivieren

In manchen Situationen müssen Sie BitLocker vorübergehend aussetzen – beispielsweise vor einem BIOS-Update oder Hardware-Änderungen.

Klicken Sie in der BitLocker-Verwaltung auf „Schutz unterbrechen“. Die Verschlüsselung bleibt bestehen, aber das Laufwerk wird automatisch entsperrt. Nach einem Neustart wird BitLocker automatisch wieder aktiviert.

Diese Funktion ist praktisch, da Sie nicht das gesamte Laufwerk entschlüsseln und später neu verschlüsseln müssen – ein Prozess, der viele Stunden dauern würde.

BitLocker dauerhaft entfernen

Falls Sie BitLocker nicht mehr benötigen, können Sie die Verschlüsselung vollständig entfernen. Bedenken Sie aber: Dieser Vorgang ist irreversibel und kann je nach Laufwerksgröße mehrere Stunden dauern.

Klicken Sie in der BitLocker-Verwaltung auf „BitLocker deaktivieren“. Bestätigen Sie die Sicherheitsabfrage. Windows beginnt mit der Entschlüsselung aller Daten.

Während der Entschlüsselung sollten Sie den Computer nicht herunterfahren oder in den Ruhezustand versetzen, da dies zu Datenverlust führen kann.

Erweiterte BitLocker-Einstellungen über Gruppenrichtlinien

Fortgeschrittene Benutzer können BitLocker über die lokalen Gruppenrichtlinien noch detaillierter konfigurieren. Dies ermöglicht präzise Anpassungen der Sicherheitsrichtlinien.

Gruppenrichtlinien-Editor öffnen

Drücken Sie Windows-Taste + R und geben Sie gpedit.msc ein. Der Editor für lokale Gruppenrichtlinien öffnet sich.

Navigieren Sie zu: Computerkonfiguration → Administrative Vorlagen → Windows-Komponenten → BitLocker-Laufwerkverschlüsselung

Hier finden Sie zahlreiche erweiterte Einstellungsmöglichkeiten für BitLocker.

Nützliche Gruppenrichtlinien für BitLocker

Verschlüsselungsmethode und Verschlüsselungsstärke festlegen: Sie können die Verschlüsselungsstärke auf XTS-AES 256-Bit erzwingen – die höchste verfügbare Sicherheitsstufe.

Verwendung von BitLocker ohne kompatibles TPM zulassen: Aktivieren Sie diese Richtlinie, wenn Sie BitLocker auf Systemen ohne TPM-Chip nutzen möchten.

Zusätzliche Authentifizierung beim Start anfordern: Hier erzwingen Sie die PIN-Eingabe beim Systemstart, selbst wenn ein TPM vorhanden ist.

Minimale PIN-Länge konfigurieren: Erhöhen Sie die erforderliche PIN-Länge auf 8 oder mehr Zeichen für erhöhte Sicherheit.

Diese Einstellungen sind besonders relevant für Unternehmen, die zentrale Sicherheitsrichtlinien durchsetzen müssen.

Weitere Informationen zu Windows-Gruppenrichtlinien finden Sie in der Microsoft-Dokumentation.

Häufige Probleme bei BitLocker lösen

Auch bei der BitLocker-Verschlüsselung können gelegentlich Probleme auftreten. Hier finden Sie Lösungen für die häufigsten Fehler.

BitLocker lässt sich nicht aktivieren

Fehlende Windows-Edition: Überprüfen Sie, ob Sie Windows 11 Pro, Enterprise oder Education nutzen. In der Home-Edition ist BitLocker nicht verfügbar.

TPM-Probleme: Öffnen Sie tpm.msc und prüfen Sie, ob das TPM bereit ist. Falls nicht, aktivieren Sie TPM 2.0 im BIOS/UEFI Ihres Computers.

Legacy-Boot-Modus: BitLocker funktioniert nur im UEFI-Modus, nicht im Legacy-BIOS-Modus. Überprüfen Sie die Boot-Einstellungen Ihres Systems.

Wiederherstellungsschlüssel wird ständig abgefragt

Dieses Problem tritt auf, wenn Windows Hardware-Änderungen erkennt oder das TPM einen anderen Systemzustand feststellt.

Temporäre Lösung: Geben Sie den Wiederherstellungsschlüssel ein (abrufbar über Ihr Microsoft-Konto).

Dauerhafte Lösung: Unterbrechen Sie den BitLocker-Schutz, starten Sie neu, und reaktivieren Sie BitLocker. Dies aktualisiert die TPM-Messwerte.

Vergessene BitLocker-PIN oder verlorener USB-Schlüssel

Ohne Ihre PIN oder Ihren USB-Schlüssel können Sie nur über den Wiederherstellungsschlüssel auf Ihre Daten zugreifen.

Beim Systemstart erscheint nach drei Fehlversuchen automatisch die Option „Wiederherstellungsschlüssel eingeben“. Geben Sie den 48-stelligen Schlüssel ein (ohne Bindestriche).

Falls Sie auch den Wiederherstellungsschlüssel verloren haben, sind Ihre Daten unwiederbringlich verloren. Dies ist eine grundlegende Sicherheitsfunktion von BitLocker – es gibt keine Hintertür.

Performance-Probleme nach BitLocker-Aktivierung

Auf modernen Systemen mit TPM 2.0 und aktuellen Prozessoren sollte BitLocker keine spürbare Performance-Einbuße verursachen. Falls doch:

SSD überprüfen: Stellen Sie sicher, dass Hardware-Verschlüsselung auf Ihrer SSD aktiviert ist. Moderne SSDs verschlüsseln Daten in Hardware, was schneller ist als Software-Verschlüsselung.

Windows-Updates installieren: Veraltete Treiber können Performance-Probleme verursachen. Installieren Sie alle verfügbaren Windows-Updates.

Hintergrundprozesse prüfen: Während der initialen Verschlüsselung arbeitet BitLocker mit hoher CPU-Last. Warten Sie, bis die Verschlüsselung vollständig abgeschlossen ist.

Technische Hilfe für Windows-Probleme finden Sie auch auf winpower.de.

BitLocker mit PowerShell verwalten – Für Profis

IT-Profis und Power-User können BitLocker komplett über die PowerShell steuern. Dies ermöglicht Automatisierung und Massen-Deployment.

Wichtige BitLocker-PowerShell-Befehle

BitLocker aktivieren mit TPM und PIN:

Enable-BitLocker -MountPoint "C:" -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin (Read-Host -AsSecureString -Prompt "PIN eingeben") -TPMandPinProtector

BitLocker-Status abfragen:

Get-BitLockerVolume

Wiederherstellungsschlüssel abrufen:

(Get-BitLockerVolume -MountPoint "C:").KeyProtector

BitLocker temporär deaktivieren:

Suspend-BitLocker -MountPoint "C:" -RebootCount 1

BitLocker dauerhaft entfernen:

Disable-BitLocker -MountPoint "C:"

Diese Befehle müssen in einer PowerShell-Sitzung mit Administratorrechten ausgeführt werden.

Sicherheits-Best-Practices für BitLocker

Um maximale Sicherheit mit BitLocker zu gewährleisten, sollten Sie diese bewährten Praktiken befolgen.

Starke Authentifizierung verwenden

Nutzen Sie immer „TPM mit PIN“ statt nur TPM allein. Die PIN-Eingabe beim Systemstart bietet erheblich mehr Schutz gegen physische Angriffe.

Wählen Sie eine PIN mit mindestens 8 Zeichen, die keine persönlichen Informationen wie Geburtstage oder Namen enthält.

Wiederherstellungsschlüssel mehrfach sichern

Speichern Sie Ihren Wiederherstellungsschlüssel an mindestens zwei verschiedenen, sicheren Orten:

- In Ihrem Microsoft-Konto (Cloud-Backup)

- Als ausgedrucktes Dokument in einem Safe

- In einem Passwort-Manager

- Auf einem verschlüsselten USB-Stick an separatem Ort

Testen Sie den Zugriff auf Ihren gespeicherten Schlüssel regelmäßig.

Regelmäßige Updates installieren

Microsoft veröffentlicht regelmäßig Sicherheitsupdates für BitLocker. Installieren Sie alle Windows-Updates zeitnah, um bekannte Schwachstellen zu schließen.

Vorsicht bei Hardware-Änderungen

Größere Hardware-Änderungen (Mainboard-Tausch, RAM-Upgrade) können dazu führen, dass BitLocker den Wiederherstellungsschlüssel anfordert. Halten Sie diesen bereit, bevor Sie Hardware austauschen.

Verschlüsseln Sie alle Laufwerke

Verschlüsseln Sie nicht nur Ihr Systemlaufwerk, sondern auch alle Datenlaufwerke und externe Speichermedien. Nur so ist Ihr Datenschutz vollständig.

BitLocker vs. alternative Verschlüsselungslösungen

Ist BitLocker die beste Wahl für Sie? Hier ein Vergleich mit anderen populären Verschlüsselungslösungen.

BitLocker vs. VeraCrypt

VeraCrypt ist eine Open-Source-Alternative zu BitLocker mit einigen Unterschieden:

Vorteile VeraCrypt: Plattformübergreifend (Windows, Mac, Linux), Open Source, versteckte Volumes möglich, keine Windows-Pro-Edition erforderlich.

Vorteile BitLocker: Native Windows-Integration, einfachere Bedienung, TPM-Unterstützung, Enterprise-Verwaltung, offizieller Microsoft-Support.

Für die meisten Windows-Nutzer bietet BitLocker die bessere Balance aus Sicherheit und Benutzerfreundlichkeit.

BitLocker vs. Device Encryption (Windows Home)

Windows 11 Home bietet „Geräteverschlüsselung“ – eine vereinfachte Form von BitLocker:

Einschränkungen der Geräteverschlüsselung: Keine Auswahl der Entsperrmethode, automatische Aktivierung ohne Nutzereingriff, weniger Konfigurationsmöglichkeiten, kein BitLocker To Go für externe Laufwerke.

Für professionelle Anforderungen ist das Upgrade auf Windows 11 Pro und die Nutzung der vollständigen BitLocker-Funktion empfehlenswert.

BitLocker in Unternehmensumgebungen

In Unternehmen bietet BitLocker zusätzliche Vorteile durch Microsoft Intune und Active Directory-Integration:

- Zentrale Verwaltung aller verschlüsselten Geräte

- Automatisches Backup der Wiederherstellungsschlüssel im Active Directory

- Erzwingung von Sicherheitsrichtlinien per Gruppenrichtlinie

- Compliance-Reporting und Audit-Funktionen